「ハッキング」は Web3 業界の定番であり、年々盛り上がりを見せています。

セキュリティ企業CertiKが2025年12月末に発表した「2025年Skynet Hack3D Web3セキュリティレポート」によると、2025年にWeb3業界で630件のセキュリティインシデントが発生し、総額約33億5,300万ドルの損失が発生し、盗難された資金の額は前年比37.06%増加しました。

33億5,300万米ドル(約233億7,000万人民元)は、2024年の江蘇省溧陽市のGDPとほぼ同じ額だ。この数字は、県民全員が1年間に懸命に働いた金額を帳消しにするほどで、実に憂慮すべき額だ。

過去1年間、Web3業界は徐々に成熟しつつあると誰もが感じてきましたが、セキュリティへの投資はまだまだ不十分であることは明らかです。盗難額が年々増加しているという事実は、この分散型業界にとって新たな警鐘となっています。

「釣り」が主な攻撃対象となっている。

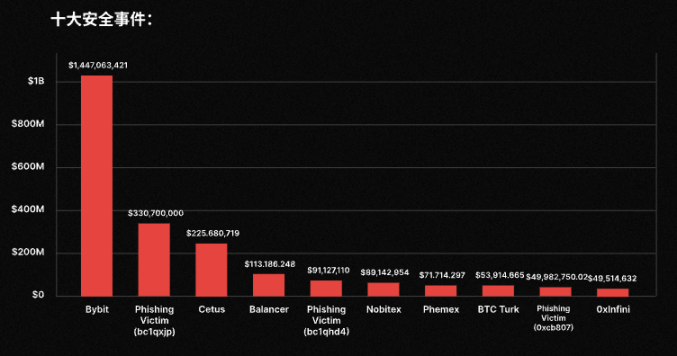

2025年の総損失額は2024年と比較して30%以上増加しましたが、Bybit事件だけでも約14億ドルの損失が発生しました。2024年と比較して、2025年のハッキング事件件数は137件減少し、損失額の中央値は35.75%減少して10万4000ドルとなりました。

CertiKはレポートの中で、これらの詳細データの変化について、小規模攻撃の頻度は2025年も高いままであるものの、攻撃者は徐々にリソースを、より影響力のある、より価値の高い攻撃に集中させていると述べている。Bybitの事件はその好例であり、Web3空間における組織化されたハッカー集団の活動が活発化していることを示すものだ。

Bybit事件は後に、悪名高い北朝鮮の「国営ハッカー集団」ラザルス・グループによるものであることが判明しました。プロトコルコードロジックの脆弱性を狙った以前の攻撃と比較して、ラザルスの近年の攻撃スタイルは、高度なサプライチェーン攻撃へと移行しています。ラザルスのメンバーは、組織内のハッカーになりすまして様々なWeb3企業の開発職に応募し、その地位を利用して企業の資金移動プロセスを把握し、脆弱性を発見した後に内部から高度な攻撃を仕掛けます。

Bybitの事件では、ハッカーがSafe開発者向けデバイスに侵入し、ウォレット管理インターフェースに悪意のあるコードを埋め込み、Bybit従業員が承認したマルチシグネチャ取引を改ざんして資金の送金先を自身の口座に変更しました。このような組織的かつ計画的な攻撃を防ぐことは困難であり、わずかな見落としもハッカーに悪用される可能性があります。

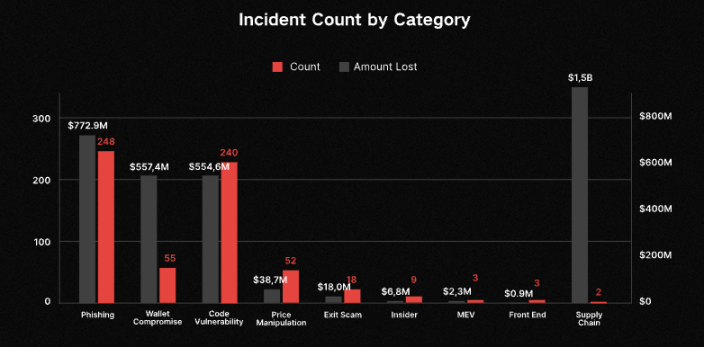

Bybitを例外として、2025年に最も蔓延し、最も被害額の大きい攻撃手法はフィッシング攻撃で、248件のインシデントが発生し、約7億7,300万ドルの損失が発生しました。ウォレットの盗難は金銭的損失の点で2番目に多く、55件のインシデントが発生し、約5億5,700万ドルの損失が発生しました。私の友人の多くは、2025年にリンクを誤ってクリックしたために資金が盗難され、ウォレットからすべての資産が原因不明で移動された経験があります。したがって、これら2つの攻撃手法による実際の損失は、レポートの統計を上回る可能性があり、同様の攻撃が今後ますます蔓延する可能性があります。

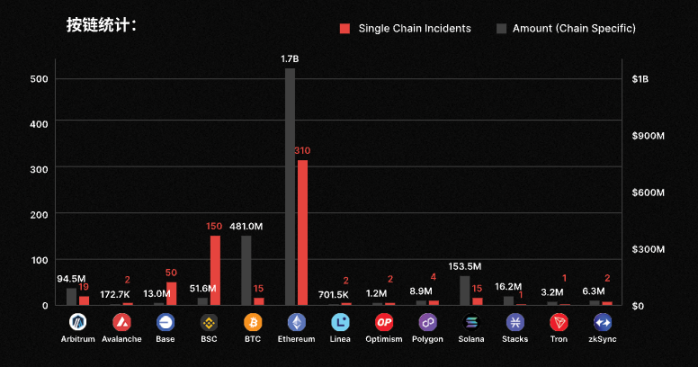

Bybitのせいで、イーサリアムの盗難額は過去最高を記録しました。しかし、14億ドルの盗難額を除くと、ビットコインが最も盗難額の多いブロックチェーンとなりました。スマートコントラクトをサポートしていないビットコインのウォレットは、主に秘密鍵の漏洩、フィッシング攻撃、その他の理由により空になりました。

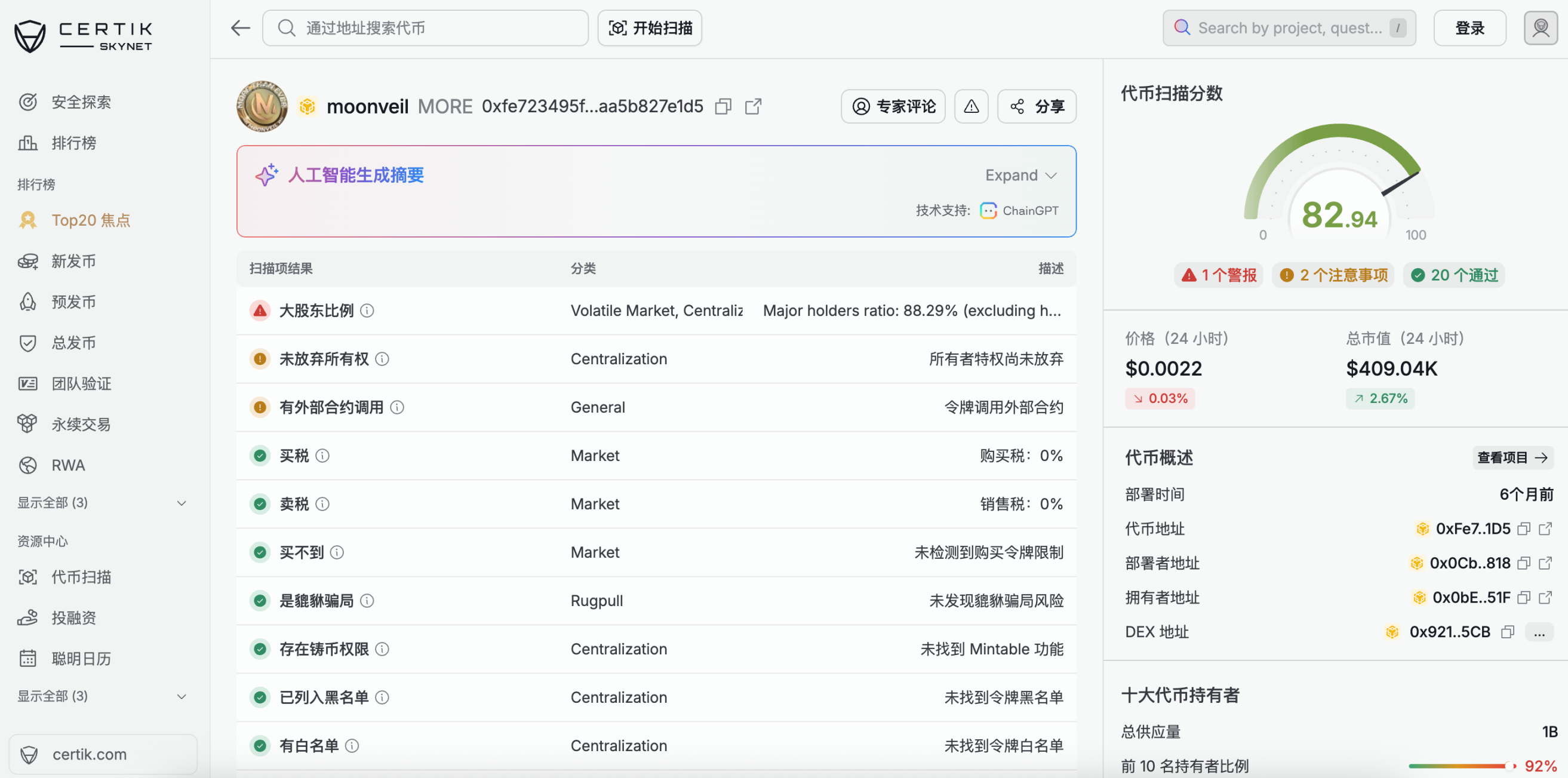

前述の攻撃手法に関しては、後から原因を分析することしかできず、ハッカーに狙われないことを祈りつつ、より一層の警戒を怠らないようにしなければなりません。しかし、事前に防ぐことができる「攻撃」が1つあります。それは、前述の1,800万ドルの被害をもたらした「Exit Scam(出口詐欺)」です。この種の攻撃は、実際にはプロアクティブ攻撃ではありません。多くの場合、トークン発行者はトークンのパラメータを操作する権限を留保しており、無防備な投資家を欺いています。

CertiKのSkynetは、Web3プロジェクトのセキュリティをコードセキュリティ、プロジェクト構造、運用耐性、ガバナンス、市場動向、コミュニティの評判という6つの側面から総合的に評価することで、Exit Scamsのような攻撃への対策を支援します。投資前にSkynetで確認することで、多くのリスクを効果的に排除できます。さらに、ユーザーはトークンスキャンツールを使用することで、トークン保有者の割合、トークンパラメータを調整する権限の有無、取引税の有無、ポンジスキームの有無といった基本情報を把握できます。さらに、CertiKのSkynetシリーズレポートとSkynet Top 20リストは、データ駆動型のセキュリティ分析と透明性の高い定量評価基準を通じて、信頼性の高いセキュリティ評価リファレンスを提供し、予測可能なリスクの特定に役立ちます。

事後追跡から事前予防まで

北京時間1月6日夜、CertiKはYZi Labsとの戦略的パートナーシップを発表しました。本契約に基づき、CertiKはEASY Residencyプログラムに100万ドルのセキュリティ監査専用資金を割り当て、形式検証、Skynet Boosting、AIスキャンなどのセキュリティサービスを提供します。YZi Labsは、CertiKとインキュベーションプロジェクト間の連携を促進し、プロジェクトチームがCertiKの製品とサービスへの理解を深める支援を行います。

CertiKは、米国や欧州連合などの国や地域がWeb3関連の法規制を継続的に改善するにつれて、プロジェクトに対する監督は必然的にますます厳格化されると述べています。将来的には、プロジェクトがセキュリティインシデントの影響を受けずに済むことはなくなり、プロジェクト開発の初期段階からセキュリティチェックやセキュリティメカニズムを導入することがより求められるようになります。CertiKがYZi Labsと提携して設立したセキュリティ基金は、基本的にWeb3プロジェクトに対するプロアクティブなセキュリティ対策を強化することを目的としています。

CertiK は、このコラボレーションが業界のベンチマークとなり、より多くのプロジェクトが最初から安全性を優先するよう促し、それによって業界全体の信頼と評判を高めることを期待しています。

CertiKは、過去1年間で、著名なミームプラットフォームやハードウェアウォレット製品における高リスクの脆弱性の特定など、積極的なリスク予防において豊富な経験を積み重ねてきたと述べています。さらに、React2Shell(CVE-2025-55182)のリモートコード実行脆弱性の公表後、CertiKチームは直ちにその悪用可能性を評価し、40以上のReact/Next.jsプロジェクトの迅速な修正を支援しました。リスク特定に加え、CertiKはプロジェクトが不審な取引を監視し、リスク発生時に即座にアラートを発することで潜在的な損失を最小限に抑える製品「Skylens」もリリースしました。

しかし、これらの成果は、厳しい疑問を提起します。ハッカーによる損失がなぜ年々増加し続けているのでしょうか?

この質問への答えは、主に「Web3」と「セキュリティ」業界に関係しています。ハッカーとの熾烈な戦いが繰り広げられるインターネット業界とは異なり、ブロックチェーンの分散型の性質上、ハッカーは一度脆弱性を発見すると、ほぼ確実に攻撃に成功し、損失を回復できる可能性は極めて低くなります。また、Web3プロジェクトは一般的に24時間365日体制の監視体制を整備する能力が不足しており、規制当局の監督もないため、セキュリティに時間とリソースを投資する動機も十分にありません。そのため、コードがオープンソースである場合、リスクにさらされる可能性は非常に高くなります。

セキュリティ機関が統計をまとめる際、提示されるのは盗難額のみであり、「セキュリティ対策によって回復可能な潜在的損失」は定量化できない数値です。つまり、業界内の複数のセキュリティ企業の努力により、回収資産の年間成長率は損失の増加率をはるかに上回っている可能性があります。さらに、セキュリティ企業の支援を受けているプロジェクトは、脆弱性の存在を積極的に公表しないため、盗難額のような具体的な数値は、セキュリティ企業の実際の影響に対する私たちの認識にそれほど大きな影響を与えません。

主観的な理由について、CertiKは、ラザルス・グループのような国家資金を伴う組織的かつ計画的な犯罪は事前に防ぐことが難しいと述べています。Bybitの事件を例に挙げると、Bybitの資金移動に関するセキュリティ手順に欠陥はなかったものの、セキュリティベンダーの開発者のデバイスにハッキングして悪意のあるコードを埋め込むことで攻撃目的を達成するという行為は、セキュリティ企業が事前に予測できなかったものでした。

不完全な例を挙げると、セキュリティの高いドアを使用して泥棒を寄せ付けないようにすることはできますが、泥棒がドアを破るのを防ぐことはできません。

技術開発の諸刃の剣

セキュリティ企業とハッカーは常に激しいいたちごっこを繰り広げており、互いに出し抜き合っています。ハッカーが新たな手法で攻撃を仕掛けるたびに、セキュリティ企業には新たな防御テンプレートが提供され、それがハッカーによる新たな攻撃手法の研究を促し、悪循環を生み出しています。

AIの発展は、セキュリティにおける不確実性をさらに高めています。セキュリティ企業であるCertiKは、脆弱性の発見と監査プロセスにAIを幅広く活用しています。オンチェーンアラートデータを分析することで、脆弱性の原因と攻撃経路の特定を支援すると同時に、AI技術を用いて既知の脆弱性パターンをスキャンし、コードロジックを分析し、レポートを生成することで、効率性を大幅に向上させています。前述のSkynetも、AIを用いて全体的な分析結果を提供するツールを提供しています。

2026年世界経済フォーラム(WEF)年次総会開催中、CertiKの創設者である顧容輝教授はダボスでCBSの独占インタビューに応じ、CertiKはAI技術と形式検証の高度な統合を実現したと述べました。CertiKは自社開発のSpoqエンジンアーキテクチャを基盤とし、AI自動化機能を統合することで、形式検証プロセスのスケーラビリティと実行効率を大幅に向上させます。このAIを活用したセキュリティソリューションは、機関投資家に高水準の数学レベルのセキュリティを提供します。

一方、AIの活用により、冒頭と末尾が同一の偽アドレスを用いたフィッシング攻撃やアドレスポイズニング攻撃が大量に作成できるようになり、ハッカーの攻撃効率が向上しています。かつては標的を絞り込む必要があったものが、今では1万人に1人を騙すだけでハッカーにとって利益につながるようになりました。これが、2025年までに攻撃対象がクジラ(大規模な未登録インターネットユーザー)に限定されなくなる理由の一つです。

権威ある調査会社ガートナーのデータによると、2024年の世界エンドユーザーによるサイバーセキュリティ支出は約1,930億ドル(約1兆4,000億人民元)に達すると予想されています。一方、インターネット大手は年間10億ドルから50億ドルをサイバーセキュリティに投資しています。セキュリティ要件がさらに高いWeb3業界において、こうしたセキュリティ投資はインターネット大手の投資に比べれば取るに足らないものです。

権威ある調査会社ガートナーのデータによると、2024年の世界エンドユーザーによるサイバーセキュリティ支出は約1,930億ドル(約1兆4,000億人民元)に達すると予想されています。一方、インターネット大手は年間10億ドルから50億ドルをサイバーセキュリティに投資しています。セキュリティ要件がさらに高いWeb3業界において、こうしたセキュリティ投資はインターネット大手の投資に比べれば取るに足らないものです。

Web3業界におけるセキュリティ能力の発展は、認識、人材、資金、そしてリソースの不足によって阻害されています。セキュリティ企業のほとんどがB2Bビジネスに注力しているという事実は、需要と供給のアンバランスを浮き彫りにしています。B2Cセキュリティツールの合理的な収益モデルをどのように見つけるか、そして保険がWeb3業界をカバーできるかどうかは、セキュリティ企業を含むすべての関係者が共同で検討すべき課題です。

全てのコメント